كشفت «غروب-آي بي»، الشركة العالمية الرائدة في مجال الأمن الإلكتروني، والتي تتخذ من سنغافورة مقراً لها، اليوم عن نتائج أبحاثها المتعلقة بالهجمة الإلكترونية ARMattack، التي تعتبر واحدة من أقصر الهجمات الإلكترونية وأكثرها نجاحاً لمجموعة القرصنة الإلكترونية كونتي الناطقة باللغة الروسية. وخلال أكثر من شهر بقليل، تسببت مجموعة القرصنة باختراق أكثر من 40 شركة حول العالم، وفقد استغرق الهجوم الأسرع ثلاثة أيام فقط وفقاً لتقرير «غروب-آي بي»: (CONTI ARMADA: ARMATTACK CAMPAIGN). وفي غضون عامين، هاجمت المجموعة أكثر من 850 ضحية، بما في ذلك شركات وهيئات حكومية وحتى دول بأكملها. وتعمق التقرير في التاريخ والمعالم الرئيسية لواحدة من أكثر هجمات برامج الفدية عدوانية وتنظيماً في العالم.

وتعتبر مجموعة كونتي من أنجح مجموعات القرصنة الإلكترونية التي تستخدم برمجيات الفدية لاستهداف الضحايا. وكانت العصابة قد برزت لأول مرة في فبراير 2020، عندما ظهرت ملفات خبيثة تحمل اللاحقة (.сonti) على رادار فريق البحث والاستقصاء لدى مجموعة «غروب آي-بي». ومع ذلك، فإن الإصدارات التجريبية الأولية لبرمجيات الفدية التي تستخدمها المجموعة تعود إلى شهر نوفمبر من عام 2019.

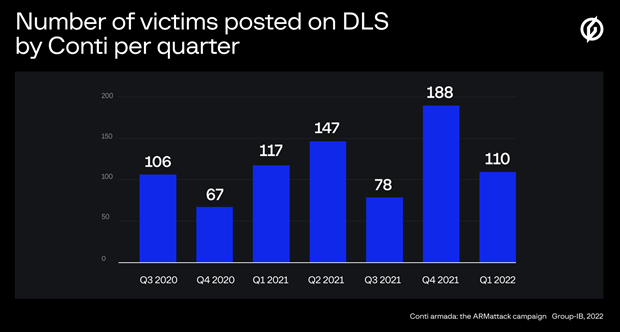

ومنذ عام 2020، سيطرت مجموعة “كونتي” مع كل من مجموعة “ميز” (Maze) ومجموعة “إيغروغر” (Egregor) على مشهد الهجمات الخبيثة من حيث عدد الشركات التي تم اختراق وتشفير بياناتها. وفي العام 2020، نشرت مجموعة “كونتي” بيانات تخص 173 ضحية على موقع التسريب البيانات الخاص بها. ومع حلول نهاية عام 2021، تصدرت مجموعة كونتي مشهد الهجمات الخبيثة كواحدة من أكبر المجموعات وأكثرها عدوانية، لا سيما بعد نشرها لبيانات تخص 530 شركة على موقع تسريب البيانات الخاص بها. وخلال أربعة أشهر فقط من عام 2022، نشرت المجموعة معلومات لـ 156 شركة، ليصبح المجموع 859 ضحية في غضون عامين، بما في ذلك 46 شركة خلال أبريل 2022. ويُعتقد أن العدد الفعلي للضحايا أعلى بكثير من هذه الأرقام.

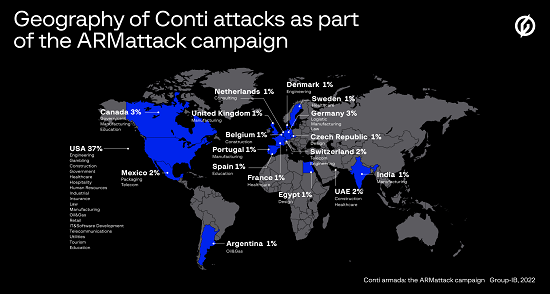

عادةً ما تتسم هجمات مجموعة كونتي والجهات الخبيثة التابعة لها بالكثرة والسرعة. وقام خبراء «غروب-آي بي» بتحليل إحدى هجمات السريعة والأكثر إنتاجية للمجموعة، والتي حملت الاسم الرمزي (ARMattack). استمرت الهجمة ما يقرب من الشهر (في الفترة بين 17 نوفمبر لغاية 20 ديسمبر 2021)، إلا أنها تميزت بالفعالية والكفاءة العالية، حيث قام المهاجمون باستهداف أكثر من 40 شركة في مختلف أنحاء العالم. وتم تنفيذ معظم الهجمات في الولايات المتحدة (37%)، إلا أن الحملة انتشرت أيضاً عبر مختلف أوروبا: ألمانيا (3%)، وسويسرا (2%)، وهولندا، وإسبانيا، وفرنسا، وجمهورية التشيك، والسويد، والدنمارك (1% لكل منهما). كما هاجمت المجموعة شركات في كل من دولة الإمارات العربية المتحدة (2%) والهند (1%).

وكانت الصناعات الخمس الأولى التي استهدفتها مجموعة “كونتي” في معظم الأحيان هي التصنيع (14%)، والعقارات (11.1%)، والخدمات اللوجستية (8.2%)، والخدمات المهنية (7.1%)، والتجارة (5.5%). وبعد الوصول إلى البنية التحتية للشركة، يقوم المهاجمون بسحب مستندات معينة (غالباً بهدف تحديد الشركة التي يتعاملون معها) والبحث عن الملفات التي تحتوي على كلمات مرور (نص عادي ومشفّر). وبعد الحصول على جميع الامتيازات اللازمة والوصول إلى جميع الأجهزة التي يرغبون بالوصول إليها، يقوم القراصنة بنشر برامج الفدية على جميع الأجهزة وتشغيلها.

وفقًا لفريق استقصاء التهديدات لدى مجموعة «غروب-آي بي»، فقد تم تنفيذ أسرع هجوم للعصابة في غضون ثلاثة أيام فقط، منذ لحظة الوصول الأولي إلى تشفير البيانات. وقامت «غروب-آي بي» ولأول مرة بتحليل “ساعات عمل” مجموعة كونتي. وقد رجحت «غروب-آي بي» أن توزع أعضاء المجموعة ضمن مناطق زمنية مختلفة؛ ويوضح الجدول الكفاءة العالية التي تمتاز بها هجمات كونتي: في المتوسط، تعمل مجموعة “كونتي” 14 ساعة في اليوم بدون عطلات (باستثناء “عطلة رأس السنة الجديدة”) وعطلات نهاية الأسبوع. وغالباً ما تبدأ المجموعة بالعمل عند الظهر (GMT + 3) وينخفض نشاطها فقط بعد الساعة 9:00 مساءً.

توزعت هجمات كونتي لتشمل مناطق جغرافية واسعة ومختلفة دون أن تشمل روسيا. ومن الواضح أن المجموعة تلتزم بالقاعدة غير المعلنة بين قراصنة الإنترنت الناطقين بالروسية والتي تفيد بعدم مهاجمة الشركات الروسية. معظم الهجمات وقعت في الولايات المتحدة (58.4%)، تلتها كندا (7%) والمملكة المتحدة (6.6%) وألمانيا (5.8%) وفرنسا (3.9%) وإيطاليا (3.1%).

ومن الأسباب الأخرى التي تقف وراء عدم استهداف المجموعة للشركات الروسية هو وصف الأعضاء الرئيسين في مجموعة كونتي أنفسهم بكونهم “وطنيون”. وقد شكلت هذه المسألة سبب “الصراع الداخلي” الذي شهدته المجموعة في شهر فبراير 2022 والذي أدى إلى تسرب بعض المعلومات القيمة حول شركة كونتي على شبكة الإنترنت، وتضمنت هذه المعلومات سجلات الدردشة الخاصة والخوادم التي يستخدمونها وقائمة الضحايا وتفاصيل محافظ عملات بتكوين التي خزنت ما يصل إلى 65 ألف عملة بتكوين. كما كشفت الدردشات المسربة أن المجموعة واجهت صعوبات مالية خطيرة كما أشارت إلى اختفاء رئيسها عن المشهد. ومع ذلك، كان أعضاء المجموعة على استعداد تام لإعادة تشغيل المشروع بعد شهرين إلى ثلاثة أشهر.

وعلى الرغم من “الطعنة في الظهر” وزيادة الاهتمام من قبل هيئات تطبيق القانون، استمرت شهية كونتي في الارتفاع، إذ لم تهاجم المجموعة الشركات الكبيرة فحسب، بل نزعت لاستهداف دول بأكملها. وقد أدت “حرب كونتي الإلكترونية” ضد كوستاريكا في أبريل 2022 إلى إعلان حالة الطوارئ في الدولة.

عملت مجموعة كونتي بشكل وثيق مع عدد من مجموعات القرصنة الأخرى المشغلة لبرامج الفدية مثل مجموعة Ryuk وNetwalker وLockBit وMaze، حتى أنهم قاموا باختبار برمجيات الفدية الخاصة بمجموعة Maze وأجروا هندسة عكسية له، كما قاموا بتحسين برامجهم الخاصة بشكل كبير. وكشف التحليل الخاص بهجوم ARMattack أن ترسانة المجموعة لم تتضمن فقط الأدوات الخاصة بنظام التشغيل ويندوز التي تم الإشارة إليها سابقاً فحسب، بل تضمنت أيضاً برمجيات الفدية التي تستهدف نظام لينكس.

وتحرص المجموعة على ابتكار أدوات فريدة دون إعادة استخدام التعليمات البرمجية السابقة للمساعدة في إخفاء التعليمات البرمجية الخاصة بأدواتهم وعدم تمكين الخبراء من تحديد الأنماط الشائعة التي يستخدمونها. قبل تسريب سجلات الدردشة، كان خبراء الأمن الإلكتروني يفترضون أن بعض برامج الفدية المقدمة كخدمات RaaS كانت في الواقع أقسام تابعة لمجموعة كونتي. وفي الوقت نفسه، كان التفاعل واسع النطاق، ففي بعض الأحيان، استخدمت مجموعة كونتي قدرات الوصول إلى الشبكة عبر وسطاء وصول أوليين آخرين، وفي أحيان أخرى شاركت المجموعة وصولها الخاص مقابل نسبة 20% من الإيرادات.

وتماماً مثل شركات تكنولوجيا المعلومات المشروعة، تمتلك مجموعة كونتي أقسام خاصة بالموارد البشرية وبالأبحاث والتطوير الخاصة بها. وهناك فرق قيادية ومدفوعات رواتب منتظمة وبرنامج خاص بالحوافز لأعضاء المجموعة.

من أبرز مزايا مجموعة كونتي هي قدرتها على استخدام نقاط ضعف جديدة واستغلالها، الأمر الذي يمكنها من النجاح في الوصول الأولي للبيانات. على سبيل المثال، لوحظ استغلال مجموعة كونتي للثغرات الأمنية CVE-2021-44228 وCVE-2021-45046 وCVE-2021-45105 ضمن الوحدة النمطية log4j. بعد أقل من أسبوع، استغلت مجموعة كونتي هذه الثغرات لاستهداف خوادم vCenter. كما أظهرت سجلات الدردشة التي تم تسريبها أن المجموعة تراقب نقاط الضعف الجديدة بعناية. إحدى المهام التي اسندها الرئيس التنفيذي للمجموعة إلى الفريق الفني هي مراقبة تحديثات نظام التشغيل ويندوز، وتحليل التغييرات التي تم إجراؤها باستخدام التحديثات الجديدة، والتي تبرز مرة أخرى الحاجة إلى تثبيت التحديثات في أقرب وقت ممكن. بالإضافة إلى ذلك، يضم طاقم كونتي متخصصين من ذوي الخبرة في اكتشاف هجمات “اليوم صفر”.

وقال إيفان بيساريف، رئيس فريق تحليل البرمجيات الخبيثة قي قسم استقصاء التهديدات لدى «غروب-آي بي»: “يشير النشاط المتزايد لمجموعة كونتي، بالإضافة إلى البيانات المسربة، إلى أن برامج الفدية لم تعد مجرد هواية بين المطورين التقليديين للبرمجيات الخبيثة، بل باتت تعتبر صناعة غير مشروعة توفر وظائف بتخصصات مختلفة للمئات من مجرمي الإنترنت في مختلف أنحاء العالم. تعتبر مجموعة كونتي من أبرز المجموعات الخبيثة التي قامت بإنشاء ما بات يعرف بشركة “تكنولوجيا معلومات” متخصصة بعمليات الابتزاز والحصول على مبالغ كبيرة. ومن الصعب التنبؤ بما سيحدث لمجموعة كونتي في المستقبل، وما إذا كانت ستستمر في العمل بعد إعادة تسمية العلامة التجارية على نطاق واسع أو سيتم تقسيمها إلى مشاريع أصغر. ومن الواضح أن المجموعة ستواصل عملياتها، إما بمفردها أو بمساعدة مشاريعها الفرعية”. وكما هو الحال دائماً، يزود تقرير مجموعة «غروب-آي بي» التحليلي: (CONTI ARMADA: ARMATTACK CAMPAIGN) للشركات والمتخصصين التقنيين بمؤشرات التسوية والمعلومات المختلفة حول التقنيات والتكتيكات والأدوات التي تعتمدها مجموعة كونتي والتي تم جمعها ضمن مصفوفة MITRE ATT&CK®.

الدورة الإقتصادية الدورة الإقتصادية

الدورة الإقتصادية الدورة الإقتصادية